Pada tutorial ini, akan dijelaskan cara melakukan unpacking malware yang di pack, khususnya dengan UPX.

Jika anda sering berkunjung ke forum-forum underground, pasti sudah banyak dijelaskan cara melakukan unpack file, namun jika anda tidak mengerti cara yang diberikan di forum-forum tersebut, anda bisa mengikuti tutorial saya berikut ini =))

Sebelumnya siapkan file malware yang ter-pack dengan UPX, Ollydbg dan Plugin nya bernama OllyDump ,ImpRec juga EXEInfo PE. Lakukan proses unpack ini pada lingkup virtual seperti di Vbox atau VMWare

Buka file malware tersebut dengan EXEInfo PE, terlihat Entry Point berada pada 0001A610 section UPX1

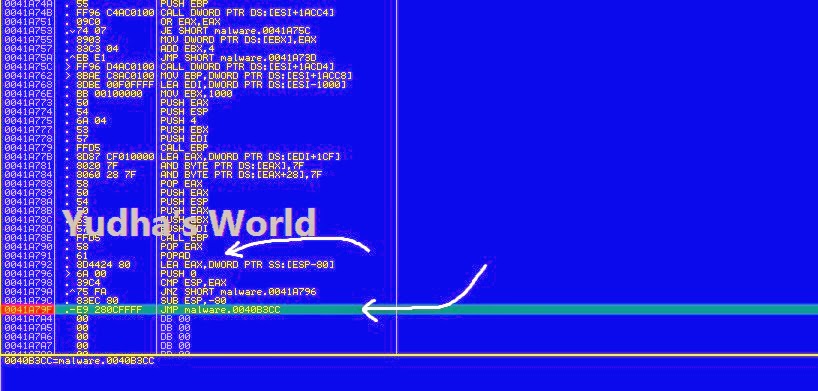

Buka Ollydbg, lalu trace sampai menemukan instruksi PUSHAD, trace lagi sampai menemukan instuksi POPAD kemudian set BP (Breakpoint) di instruksi JMP pertama setelah POPAD dengan menekan tombol F2

Eksekusi dengan cara menekan F9, maka OEP (original entry point) malware akan terlihat pada B3CC

Jalankan Ollydmp, ubah Entry Point menjadi B3CC, kemudian lakukan Dump File

Jalankan ImpRec, attach process malware yang dibuka (sedang di debugging) dengan Ollydbg, pastikan kolom OEP sudah sesuai lalu klik "get Imports" dan lihat bagian "Imported Functions Found" pastikan tidak ada yang invalid, jika ditemukan, hapus dengan cara click kanan pilih Delete Thunks

Terakhir klik "Fix Dump" , jalankan file Malware di virtual machine atau virtual box untuk memastikan apakah yang anda lakukan sudah benar

Artikel ini dibuat oleh Yudha Tri Putra sebagai penulis artikel, diperbolehkan menyalin artikel ini secara utuh tanpa mengubah atau menambah isi artikel.

Jika anda sering berkunjung ke forum-forum underground, pasti sudah banyak dijelaskan cara melakukan unpack file, namun jika anda tidak mengerti cara yang diberikan di forum-forum tersebut, anda bisa mengikuti tutorial saya berikut ini =))

Sebelumnya siapkan file malware yang ter-pack dengan UPX, Ollydbg dan Plugin nya bernama OllyDump ,ImpRec juga EXEInfo PE. Lakukan proses unpack ini pada lingkup virtual seperti di Vbox atau VMWare

Buka file malware tersebut dengan EXEInfo PE, terlihat Entry Point berada pada 0001A610 section UPX1

Buka Ollydbg, lalu trace sampai menemukan instruksi PUSHAD, trace lagi sampai menemukan instuksi POPAD kemudian set BP (Breakpoint) di instruksi JMP pertama setelah POPAD dengan menekan tombol F2

Eksekusi dengan cara menekan F9, maka OEP (original entry point) malware akan terlihat pada B3CC

Jalankan Ollydmp, ubah Entry Point menjadi B3CC, kemudian lakukan Dump File

Jalankan ImpRec, attach process malware yang dibuka (sedang di debugging) dengan Ollydbg, pastikan kolom OEP sudah sesuai lalu klik "get Imports" dan lihat bagian "Imported Functions Found" pastikan tidak ada yang invalid, jika ditemukan, hapus dengan cara click kanan pilih Delete Thunks

Terakhir klik "Fix Dump" , jalankan file Malware di virtual machine atau virtual box untuk memastikan apakah yang anda lakukan sudah benar

Semoga Bermanfaat

.jpg)

0 komentar:

Posting Komentar